网上有很多关于自己的pos机能套京东白条,京东数据泄露又因Struts 2漏洞的知识,也有很多人为大家解答关于自己的pos机能套京东白条的问题,今天pos机之家(www.poszjia.com)为大家整理了关于这方面的知识,让我们一起来看下吧!

本文目录一览:

自己的pos机能套京东白条

京东数据泄露是因为三年前的漏洞,而这三年里面对越来越频繁的账户安全事件,我们早已见怪不怪了,难道我们唯一的防御措施就是勤换密码?

文/记者 吕择 编辑/丁林

新媒体编辑/陈炫之

12月10日晚,金融新媒体“一本财经”曝出:一个 12G 的数据包开始在地下渠道流通,数据包中含有京东商城用户的账户、密码、邮箱、QQ号、电话号码、身份证等信息,数据多达数千万条。随后也有京东用户反映,自己的京东白条被盗刷。

△部分被盗的账户信息(来源:开源中国)

在该报道中,一本财经的记者获取这个数据包后,尝试根据部分用户名和破解的密码登陆,证实了大部分密码可登陆京东账户。通过在数据库中搜索自己的名字,一本财经的记者甚至发现自己的信息也早已泄露。

随后京东官方给出了回应:该数据源于2013年Struts 2的安全漏洞问题,当时就已经完成了系统修复,但仍有部分用户并未及时升级账号安全,依然存在一定的风险。京东的说法进一步确认了这些数据的真实性,也表明从2013年至今没有更换过密码、升级过账户的用户依然有风险。

△微信公众号“京东黑板报” 11日凌晨迅速对漏洞问题作出回应声明

为什么三年之后被盗数据才被贩卖呢?原因不得而知。但一本财经的报道显示,这些数据在此之前已被交易了多次。那么现在到记者手中的,其实就是在黑客眼里完全没价值的“垃圾数据”。由此看来,本次的数据泄露大概没有什么好担心的。但是Struts 2漏洞的“重出江湖”,给很多业内人士提了个醒——因为三年前的这一漏洞,至今仍然有很多网站还没有修复,用户的很多数据仍然在泄露,但并没有人知道。

◆电商、银行、政府机构都曾被漏洞影响

Struts 2是一种框架——所谓框架,是指各种技术的使用工具,它能够让开发者更好地使用技术。而Struts 2被认为是 Web 开发的宝典级框架。国内几乎所有的互联网公司、银行、政府机构等网站都曾或多或少地使用 Struts 2 框架。

△Struts 2框架的运行流程(来源:CSDN博客)

2013 年 7 月 17 日,Struts 2 的开发者 “Apache 基金会”发布了该框架的新版本。同时,他们非常任性地公布了上一个版本Struts 2的漏洞,而且公布了利用这一漏洞的代码。这个漏洞可以让黑客获得用户名、密码等信息。

这就相当于比武的时候,直接告诉对手自己的弱点在哪,怎么能够抓住这一弱点……黑客们当然笑纳,他们通过代码甚至可以直接做出能窃取数据的傻瓜工具,分享出来供大家使用。在漏洞被公布当天,国内的白帽子平台“乌云”上就收到了 100+ 各种漏洞报告,其中不乏国内各大互联网公司——甚至连苹果开发者网站都受到影响。

随即,各大网站都宣称“第一时间修复了漏洞”,控制住了局势。但是Struts 2的漏洞需要开发者主动修复,他们真的都做到了么?

2014 年 9 月,《法制晚报》报道过一个案例:某公司安全测试的工程师王某,后知后觉地看到Apache 基金会公布的漏洞之后,利用该漏洞入侵了 263 邮箱的服务器,将该邮箱的 1.6 万多家企业用户的数据全部拿下。2014 年 12 月,13 万条 12306 网站的用户数据在网上被疯狂贩售,据瑞星透露,在对 12306 网站安全监测时,发现其 6 个子网站存在 Struts 2 远程监控漏洞。

△乌云曝出的部分漏洞(来源:品玩)

可见,迟迟没有修复的网站仍然存在,而一些中小网站本来就开发水平有限,很可能都不知道这一漏洞的存在。

◆如何保护密码安全?

面对这些信息泄露的风险,普通用户唯一的抵挡方式,恐怕只有各种“密码游戏”了。我们保护好自己,或许只能做到这一步。

复杂化密码。不过这仅仅是为黑客的破解增加点难度而已。过于简单的数字密码,黑客们利用暴力穷举法就能破解。“高安全性”的大小写字母加数字加符号组合,则会给黑客添点麻烦。

勤换密码,可以应对类似Struts 2的漏洞。这种补救措施建立在我们的密码面临被盗的前提上——我们至少能在还没遭受损失的时候,让自己已经失窃的密码变得无效。

不同网站不同密码,当前我们拥有太多的会员、账户、用户名时,每一个网站对应一个不同的密码确实强人所难。但这一点确实很重要——多个网站密码相同或者密码类似时,一旦黑客攻破其中一个账户,你的个人信息就将全部泄露(用行话说这叫“撞库”,利用盗取的账号、密码组合尝试登陆别的网站)。

2014年好莱坞影星爆出iCloud “私照门”后,苹果公司几乎没承担任何责任——因为黑客们不是通过iCloud漏洞,而是用盗取的邮箱、社交账号等信息“猜”出他们的iCloud密码。不只是明星,北京科技报|“科学加”客户端记者有同事也曾因为163邮箱被盗,继而导致Apple ID也被盗,随后遭到金钱要挟。

“不同网站不同密码”很重要。但讲真,臣妾也做不到……

◆“免密支付”同样面临风险

既然折腾密码无法保障信息安全,那“干脆不要密码”是否算是另辟蹊径呢?

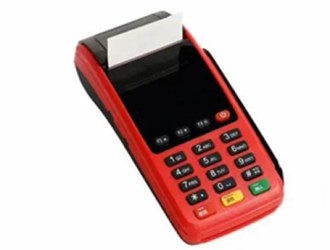

现在很多电商、银行都开发了免密功能,但针对的均为小额以及不重要的信息。例如银联推出的“闪付”,只要支付额度在300元以下,就能无需密码在有闪付功能的POS机上消费。

△在菜市场,“闪付”能节约大量排队结账的时间(来源:CFP)

这种情况下,别人捡了你的闪付卡去刷怎么办?这种风险自然是有,但是因为额度较小,银行有着专门的风险保障服务,72小时内挂失就能赔付,有一定安全保障。

△移动支付平台对“小额免密”同样有相应的保障手段。微信500元以下可以免密,支付宝则可设置200~2000元之间的额度免密

近期,网上还流传这样一则视频:一人手持便携式POS机,在一辆装有ETC装置(电子道路收费系统)的车辆前挡风玻璃处一贴,就成功盗刷了车主100元——盗窃者正是使用了该装置的小额免密功能。

△不使用时最好把卡拔出(来源:搜狐)

ETC系统能够实现不停车收费,但这种方便也会带来风险。交通行业与银行联合发行的二合一ETC卡片,一旦它有“闪付”功能且车主开通了“小额免密免签”功能,那么联名卡的银行账户就可能存在盗刷风险。

△如何避免ETC盗刷(来源:CFP)

针对车主的损失,中国银联当然承诺进行赔付。但是银行方面也同时建议:长期离身的ETC银行卡,使用者最好关闭小额免密功能。

◆互联网公司难道不该承担安全责任?

看起来,用户即使尽了全力,也不能保证自己的信息安全,改变不了“人为刀俎、我为鱼肉”的定位。

美国的“可穿戴之父”史蒂夫·曼恩对于隐私的泄漏则不以为然。他认为当人人都把个人信息暴露出来、大家“裸裎相见”的时候,反而会形成一种有趣的平衡——这反而会给社会带来积极意义。

△然而史曼恩早已看穿了一切……(来源:IEEE.org)

我们凡人到不了曼恩大师的境界。但值得我们反思的是:当人人信息都不得保障的时候,应该从使用者的层面加强管理。“谁使用这些信息,谁来承担责任”——对于漏洞频出的Struts 2,互联网公司不应该下定决心换个框架么?天天让用户换密码,恐怕治标不治本。

(本文由北京科技报全媒体中心采编制作,转载授权请下载“科学加”客户端,在本文底部评论区留言申请同意,违者必究)

以上就是关于自己的pos机能套京东白条,京东数据泄露又因Struts 2漏洞的知识,后面我们会继续为大家整理关于自己的pos机能套京东白条的知识,希望能够帮助到大家!